QQ弹窗劫持病毒分析报告与网络安全软件开发应对策略

QQ弹窗劫持病毒分析报告与网络安全软件开发应对策略

引言

随着即时通讯软件的普及,针对QQ等主流社交工具的安全威胁也日益增多。一种通过修改并劫持QQ系统弹窗进行恶意活动的病毒变种引起了安全研究人员的关注。本报告旨在分析该病毒的运行机制、危害及传播方式,并探讨面向网络与信息安全的软件开发应采取的防护策略。

一、 病毒行为分析

1. 感染与潜伏机制

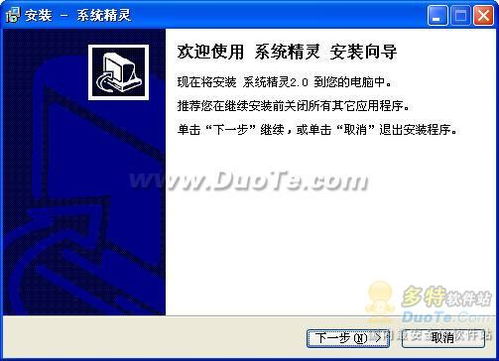

该病毒通常伪装为正常软件、破解补丁或外挂程序进行传播。用户执行后,病毒会利用系统漏洞或提权手段,将恶意代码注入到QQ的进程或相关系统模块中。其核心目的在于劫持QQ的弹窗调用函数或消息处理流程。\n

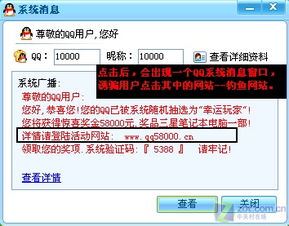

2. 弹窗劫持技术

病毒通过API钩子(Hook)、内存补丁或DLL注入等技术,拦截QQ客户端创建弹窗的系统调用(如MessageBox、CreateWindow等)。劫持成功后,病毒可以:

- 篡改内容:将官方正常的广告、活动或安全提示弹窗内容替换为钓鱼网站链接、虚假中奖信息或恶意软件下载地址。

- 插入恶意弹窗:在QQ运行期间,额外弹出携带恶意代码或诱导性内容的窗口。

- 静默点击:模拟用户点击,在用户无感知的情况下同意某些协议或触发下载。

3. 持久化与隐蔽性

病毒通常会修改注册表启动项、创建系统服务或计划任务,以确保系统重启后能再次驻留。它可能尝试关闭或干扰安全软件的进程,并清除自身在磁盘上的释放文件,增加检测难度。

4. 危害与目的

- 信息窃取:通过虚假弹窗诱骗用户输入QQ账号、密码、支付信息等敏感数据。

- 流量劫持与推广:引导用户访问特定网站,为黑产刷流量或推广流氓软件。

- 分发其他恶意软件:作为下载器,在后台静默安装勒索病毒、挖矿木马等。

- 破坏系统稳定性:不稳定的钩子可能导致QQ客户端甚至系统崩溃。

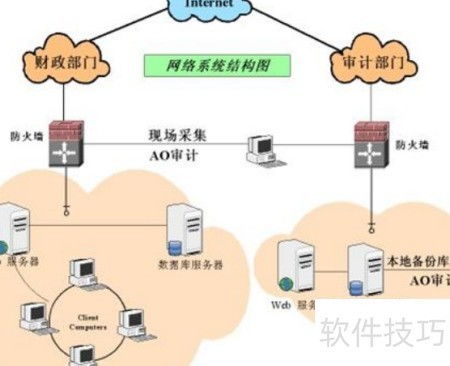

二、 传播途径分析

主要传播途径包括:

- 钓鱼网站和虚假下载站。

- 通过社交工程在QQ群、邮件中传播的所谓“QQ美化包”、“刷钻工具”。

- 捆绑在盗版软件、破解游戏中。

- 利用其他木马或蠕虫作为次级载荷投放。

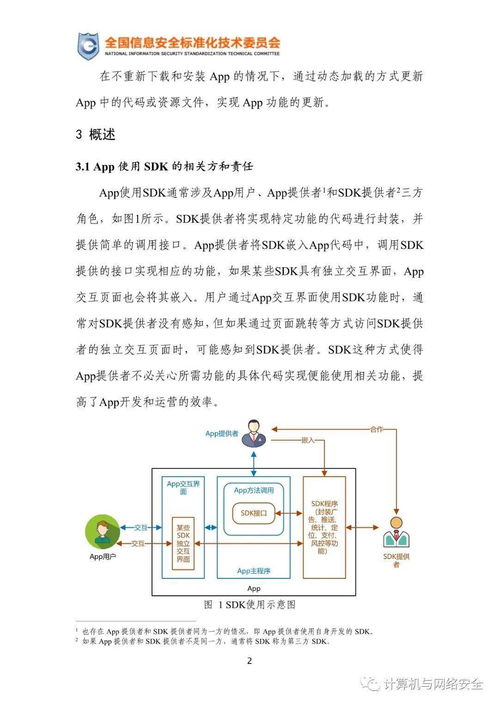

三、 对网络与信息安全软件开发的启示

防范此类针对特定应用的劫持攻击,需要安全软件开发商、应用开发商(如腾讯)及用户三方共同努力。

1. 安全软件开发策略建议

- 增强行为监控:安全软件(如杀毒软件、防火墙)应加强对关键进程(如QQ.exe)的API调用监控,特别是窗口创建、网络请求等敏感行为,建立异常行为模型。

- 实施模块完整性校验:安全软件可与主流应用开发商合作,或通过启发式分析,对应用核心模块进行运行时完整性检查,及时发现DLL注入或代码篡改。

- 强化主动防御:部署有效的驱动级防护,对抗恶意代码的注入和钩子操作。采用沙箱技术,对可疑程序进行隔离运行分析。

- 建立快速响应机制:一旦发现新的劫持签名或行为模式,应能通过云安全体系快速更新检测规则并推送给终端用户。

2. 对应用开发商(以QQ为例)的建议

- 代码加固与混淆:对客户端关键代码进行加壳、混淆,增加逆向分析和篡改难度。

- 实现弹窗签名验证:重要弹窗内容可尝试加入数字签名,客户端在显示前验证其完整性和来源合法性。

- 增强自身进程保护:使用进程守护、反调试、反注入等技术,提升客户端自身的安全性。

- 提供官方安全接口:与各大安全软件厂商建立白名单或信任通信机制,便于安全软件进行合法监控与保护。

3. 对终端用户的建议

- 从官方渠道下载软件,警惕任何来历不明的“增强包”或“工具”。

- 保持操作系统、安全软件及QQ等应用的最新版本更新。

- 安装并启用可靠的安全软件,保持实时防护开启。

- 对突然出现的、内容可疑的弹窗保持警惕,不轻易点击其中的链接或按钮。

四、 结论

QQ弹窗劫持病毒利用用户对常用软件的信任,通过技术手段进行隐蔽的恶意活动,危害性大。这反映出针对应用层的安全威胁正变得日益精细化和专业化。对于网络与信息安全软件开发而言,这要求防御技术必须从传统的特征码查杀,向更深度的行为分析、实时监控和主动防御演进。推动产业链上下游(安全厂商、应用开发商、用户)的安全协作与信息共享,构建立体的防御体系,是应对此类威胁的根本之道。

免责声明

本报告仅为技术分析与研究,旨在提高安全意识。任何个人或组织不得将所述技术用于非法目的。所有安全测试应在合法授权范围内进行。

如若转载,请注明出处:http://www.qinfkeji.com/product/33.html

更新时间:2026-02-27 04:11:34